In this post we will talk about the Heist, the second challenge for the HTB Track “Intro to Dante”.

WebHacking

In this post we will talk about the Heist, the second challenge for the HTB Track “Intro to Dante”.

Esse post visa detalhar minha jornada e prover informações uteis para quem for se aventurar no exame eWPTXv2.

Bom, essa certificação faz parte do meu planejamento de desenvolvimento de skills de 2021, caso tenha interesse, a minha trilha para esse ano é a seguinte:

This post describe the necessary steps to gain root in Tr0ll 1 available on Vulnhub (https://www.vulnhub.com/). The goal for this box, according to the author Maleus (https://twitter.com/maleus21), is simple, gain root and get Proof.txt from the /root directory.

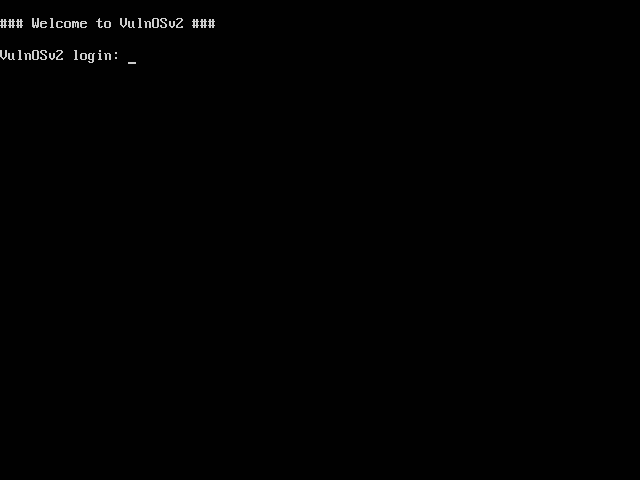

This post describe the necessary steps to gain root in VulnOS 2 available on Vulnhub (https://www.vulnhub.com/). The goals of this box, according to the autor c4b3rw0lf (https://twitter.com/@c4b3rw0lf), is to get root of the system and read the final flag.

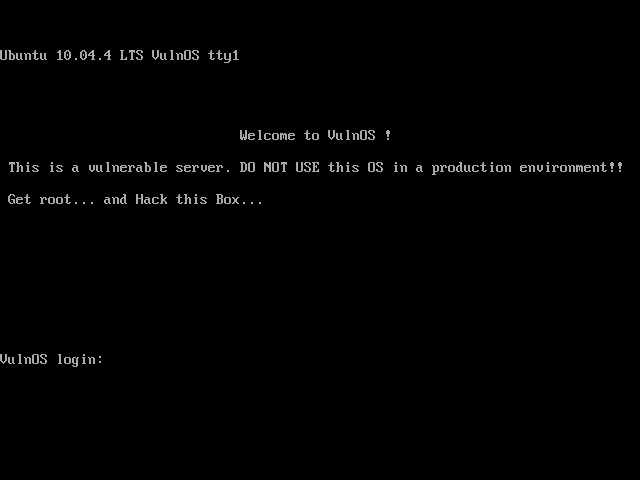

This post describe the necessary steps to gain root in VulnOS 1, available on Vulnhub (https://www.vulnhub.com/). The goal of this box, according to the autor c4b3rw0lf (https://twitter.com/c4b3rw0lf), is to get root and find all the vulnerabilities inside the OS.

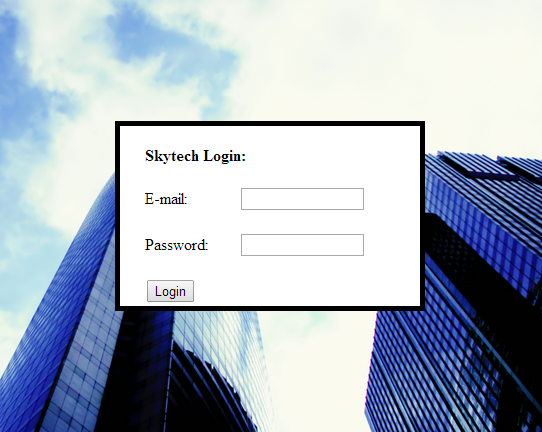

This post describe the necessary steps to gain root in SkyTower: 1 available on Vulnhub (https://www.vulnhub.com/). This box, according to the autor Telspace (https://twitter.com/telspacesystems), was designed for the CTF at the ITWeb Security Summit and BSidesCPT (Cape Town).

This post describe the necessary steps to gain root in SickOS 1.2 available on Vulnhub (https://www.vulnhub.com/). This box, according to the autor D4rk ( https://twitter.com/D4rk36), is similar with the machines in the OSCP labs.

This post describe the necessary steps to gain root in SickOS 1.1 available on Vulnhub. This box, according to the autor D4rk (https://twitter.com/D4rk36), is similar with the machines in the OSCP labs.

Esse post é sobre a box Mr-Robot 1, fornecida pelo Vulnhub. Essa box é bem interessante pois tem uma tematica maneira e tem bastante detalhes não necessariamente relacionados com o desafio, mas sim com o seriado.

O objetivo dessa box é capturar 3 bandeiras, de acordo com a descrição da VM fornecida pelo autor na plataforma do VulnHub. Dá para deduzir que vão ser diferentes níveis de acesso, onde as flags vão ser encontradas.

Essa writeup é sobre a PwnLab:init, é uma BOX OSCP Like recomendada para pratica no exame OSCP. Segundo o autor da box, o nível de dificuldade é baixo.

Os desafios encontrados na resolução dessa box foram bem interessantes, o reconhecimento do alvo foi bem direto, com poucas aplicações. Na etapa de exploração, foram exploradas falhas na aplicação Web, sendo duas de LFI e uma de Arbitrary File Upload. Posteriormente, na etapa de escalação de privilégios, foi possível obter acesso root de duas formas distintas, sendo a primeira através de binários com a flag SUID e a forma alternativa foi através de execução de um exploit.

Continue reading “WriteUp PwnLab: init”